RI / IN : Réponse aux Incidents et Investigation Numérique

Ou DFIR pour Digital Forensics and Incident Response pour les anglophones. Ces acronymes désignent les actions à mettre en œuvre à la suite d’un incident de sécurité. Votre système d’information est compromis ? Alors que faire maintenant ? Voici ci-dessous, quelques clés et bonnes pratiques.

Cet article est un condensé de plusieurs sources¹.

Vous avez remarqué un comportement suspect sur votre SI, il est donc temps de mettre en place notre stratégie de RI/IN:

- Isoler l’incident

- Dénombrer les victimes (potentielles)

- Nettoyage / désinfection

- Remise en route du système paralysé

- Rechercher les causes

- Identifier les responsables

Les différentes actions ont volontairement été mises en évidence afin de bien distinguer à quelle partie, Réponse aux Incidents ou Investigation Numérique, elles appartiennent. Ces manœuvres peuvent être réalisées par des équipes spécialisées comme les CERT (Computer Emergency Response Team) ou les CSIRT (Computer Security Incident Response Team), ou encore par des équipes internes ou externes à l’entreprise touchée.

Quel que soit l’organisme en charge de ce processus, il faudra respecter quelques principes de base.

- Préparer son intervention au préalable, lister les actions et commandes susceptibles d’être utilisées.

- Préserver les logs, réduire ainsi les commandes utilisées pour éviter d’écraser un historique ou pire, effacer des logs.

- Connaître l’empreinte des logiciels qu’on utilise pour les identifier plus facilement.

- Prévoir des supports de stockages externes afin de ne pas polluer les machines infectées.

- FAIRE UNE DOCUMENTATION, répertorier chaque commande, chaque réaction ou non réaction sur papier, qui est un support fiable.

Le cycle

Chacun des organismes, (CERT, NIST, …), ont mis au point des guides de bonnes pratiques. Avec un peu de bon sens et en recoupant les informations, nous pouvons trouver des règles communes à tous ces guides.

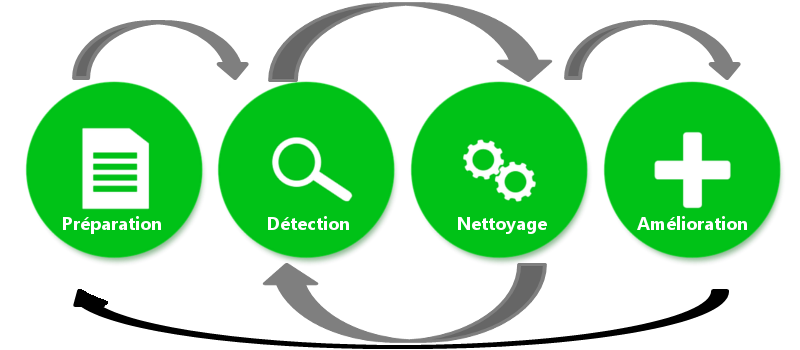

Voici une reproduction du cycle de la RI selon le NIST.

La préparation est une étape absolument primordiale. Elle implique de connaître la politique de sécurité et d’avoir une parfaite connaissance du SI et de ses réseaux. Sans oublier de vérifier son carnet d’adresses, de préparer les outils nécessaires et de former les équipes qui devront intervenir sur site.

La détection et l’analyse est le fait de reconnaître les activités suspectes sur le SI. Cette étape inclut aussi de signaler les attaques, de recevoir une indication afin de démarrer la procédure. Il faudra alors faire l’inventaire des machines impliquées dans l’incident mais également éplucher les logs des pare-feux par exemple.

Après confinement des éléments touchés par l’attaque, il faudra exécuter un nettoyage. On pourra ainsi reconfigurer les pare-feux ou, dans le pire des cas, déconnecter les machines du réseau. Sur le schéma, on remarque une itération entre l’étape de détection et celle de nettoyage, car si une nouvelle machine est potentiellement infectée, elle sera dès lors intégrée au processus.

Une des étapes de remise en question en fin de cycle est l’amélioration continue; en effet, après chaque RI/IN, une analyse objective des actions précédentes va être effectuée dans le but d’améliorer les difficultés rencontrées. C’est un retour d’expérience.

En conclusion, les incidents de sécurité peuvent arriver au sein d’un SI. Il faut donc que les équipes en charge de sa sécurité adaptent son organisation et développent leurs compétences efficacement, et ce dans le but d’y répondre correctement.

¹ MISC ed-diamond – ANSSI